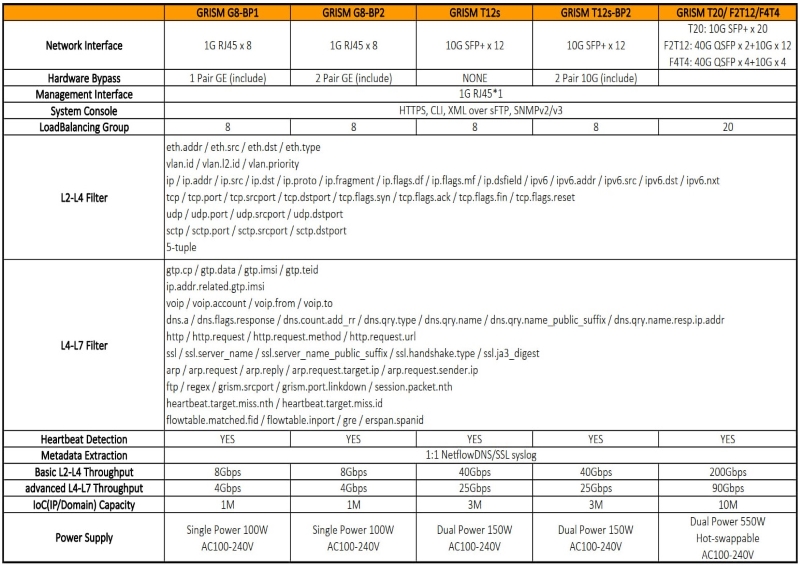

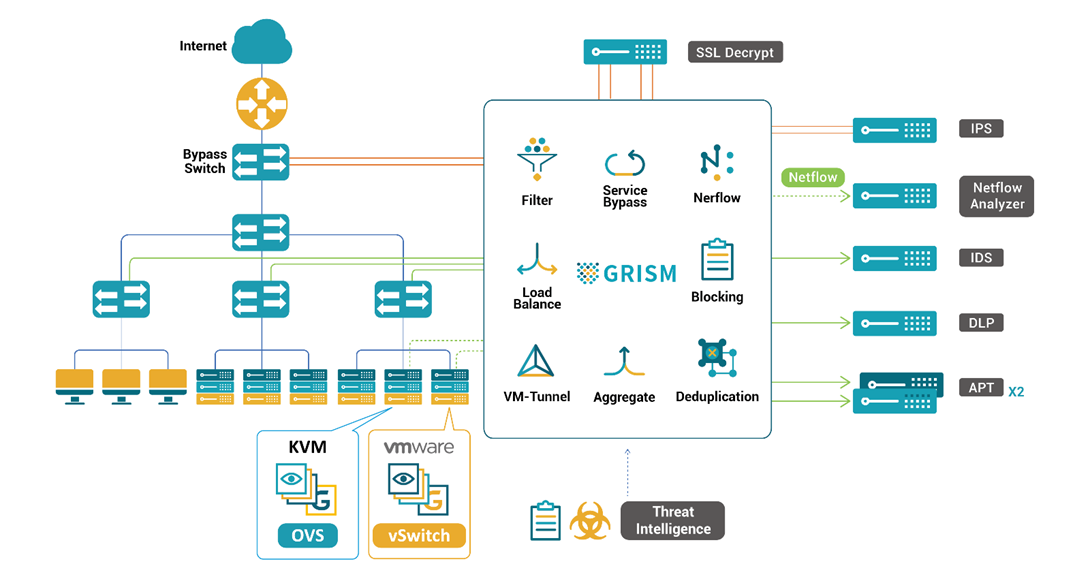

產品介紹

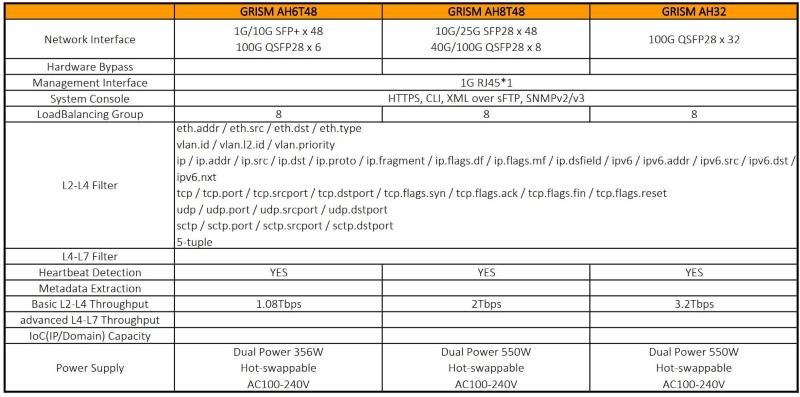

隨著企業規模增長,由交換器與路由器所建構的網路規模也水漲船高,為了抵禦來自網際網路的攻擊或入侵,企業也紛紛增加了網路分析設備的投資,如 IPS/IDS/DLP/APT 等。使得如何提高網路分析設備的整體效率,以提高資安設備投資報酬率,成為各家企業思考的問題。

網路分析設備需要適當的可見度,以存取所需的網路流量並進行檢查,不同設備都有各自需要的封包,若能精準傳遞封包便可大幅節省資源。基於網路複雜性,封包預處理也是提升網路設備可視化重要的機制,如:標記/取消標記 (Tagging/Un-tagging)、隧道刪除 (Tunnel removal) 或有效負載切片 (Payload slicing)等。

智慧型全功能網路可視化平台 (GRISM) 是一款由嵌入式網路作業系統 (xUDN) 驅動的網路設備。無論是頻內串聯(In-line)還是頻外 (Out-Of-Band),GRISM利用獨家的分析輔助監控面板,即時將流量精準導入對應的網路分析設備。並且透過導入威脅情報、IP/ 域名 /URL 的黑名單,有效監控惡意連線、保護網路邊界,將可疑連線流量發送至日誌收集器或企業既有 SIEM。

特色及優勢

網路流量和應用程式日誌 (Netflow and Application Log):

網路流量和應用程式日誌 (Netflow and Application Log):

一些分析裝置為了分析的效率,使用 Netflow 而非原始封包進行分析,路由器或交換器可以生成採樣 (N:1) Netflow,但性能下降仍然是不可避免的。而更好的選擇,是讓 GRISM 通過分析來自路由器或交換器的鏡像流量,進而生成非採樣 (1:1) Netflow v5/v9/v10,而埠鏡像 (Port-Mirror) 是一項簡單的任務。此外,GRISM 可以同時以系統日誌格式 (Syslog) 生成 DNS、HTTP 和 SSL 的元數據 (Metadata)。

智慧旁路與服務鏈 (Intelligent Bypass and Service Chain):

智慧旁路與服務鏈 (Intelligent Bypass and Service Chain):

GRISM 支援智慧旁路 (Intelligent Bypass) 功能,在部署 IPS/NGFW/WAF 等頻內串聯 (In-line) 分析設備時保護生產網路。它通過檢測信號 (Heartbeats) 檢查頻內串聯 (In-line) 設備的狀態, 並立即繞過出現問題的設備。GRISM 可以通過一些硬體旁路 (Hardware-Bypass) 段進行保護,以保證即使 GRISM發生故障,網路功能也能正常工作。此外,GRISM 還可以對在線 (Online) 分析設備進行基於應用 (Application-based) 的旁路 (Bypass)。例如,企業部署受 GRISM 保護的入侵防禦 (IPS),可以進一步防止多媒體流量進入 IPS。

同時,GRISM 還可用於構建服務鏈 (Service Chain)。使用者可以為每台頻內串聯 (In-line) 設備設置保護規則,符合或不符合規則的封包都可以進入該設備,而保護規則可以是 VLAN、 IP、TCP/UDP 埠等。

安全分析功能負荷降載(Deduplication):

安全分析功能負荷降載(Deduplication):

排除重複封包或低風險連線再精準遞送至多種且多台網路安全設備。

傳送精確度 (Delivery Accuracy):

傳送精確度 (Delivery Accuracy):

GRISM 聚合多種輸入,不僅支援 L2~L4 過濾,而且在 L4 以上,還支援基於應用程式感知 (Application-aware pattern-based filtering) 模式的過濾技術,準確地傳送封包。通過 HTTP 網址 (URL) 過濾 HTTP 連接封包,通過會話啟動協定 (SIP) 統一資源識別符號 (URI) 過濾 SIP 訊息,通過域名過濾 DNS 等。此外,GRISM 的公平分配 (Fair-Distribution) 機制與大多數網路設備中實現的基於 ACL 的分配機制不同。GRISM 通過適當地複製屬於多台分析設備的需求交集的封包,同時滿足每台分析設備。

可擴充的聚合和 HA 策略 (Scalable Aggregation and HA Strategies):

可擴充的聚合和 HA 策略 (Scalable Aggregation and HA Strategies):

當我們所需的 1/10/40/100G 乙太網路介面數量超過單台 GRISM 的可提供數量時,可以透過 10/40G 傳輸線連接至基於 SDN 的匯聚交換器,以便控制該交換器的介面 (建議使用 GRISMAH8T48:8 埠 100/40G 和 48 埠 10/1G),這就是 PacketX 無縫擴充介面 (Seamless Extended Interfaces )。 幾台 GRISM 機器可以作為控制器群組,可以擴大處理能力並管理由多台匯聚交換器組成的 無縫聚合架構 (Seamless Aggregation Fabric)。其中一個應用是進行可擴充的負載平衡: GRISM 機器從匯聚交換器收集流量並進行虛擬區域網標記,每個目的地使用一個標記,具有 相同 5 元組 (5-Tuple) 的封包具有相同的標記。這些帶有標記的封包會返回到匯聚交換器,進一步分發給許多分析設備。 為了進行 Out-Of-Band 的備援 (HA) 和備份,我們使用網路監聽器 (TAP) 來將入口流量複製到兩台 GRISM 機器 上。對於 In-line 的備援 (HA) 情況,兩台 GRISM 機器可以串聯連接,並且受到一些旁路段的保護。這是一種主動/待機 (Active/Standby) 模式,兩台 GRISM 機器連 接到同一個分析設備。如果主動 (Active) 機器失效,備用機器會接管工作。在 In-line 情況下使用備援鏈路 (LAG/LACP) 時,我們建議使用兩個進階旁路段,建議使用 (GRISM-T12s-BP2) 或基於 SDN 的匯聚交換器 (GRISM-AH8T48) 與兩台 GRISM 機器一起構建 PacketX 頻內串聯網狀網路 (In-line Mesh)。

過濾後的流量分配 (Traffic Distribution after Filtering):

過濾後的流量分配 (Traffic Distribution after Filtering):

過濾後的流量可以通過基於會話 (Session-Based) 的平衡策略分配給一組出口埠 (Egressports),以保證「相同的會話到相同的目的地」。當一個出口埠斷開連接時,GRISM 會將流量轉移 (Failovers) 到備用埠或重新分配到組中的其他埠。

周邊防禦 (Perimeter Defense):

周邊防禦 (Perimeter Defense):

GRISM 可以通過導入大量的入侵威脅指標 (IoCs) 來阻止或檢測惡意連接:IP 位址/域名/URL,GRISM 提供導入 IoCs 的 APIs、安全檔案傳輸協定 (SFTP) 或 HTTPS 腳本;PacketX 還提供了 IoC 導入代理 (Importing-Agent),可以從入侵日誌中提取威脅來源 IP,並自動導入到 GRISM 中的 IoC 清單中。在過去,封鎖 IP 地址/域名是由防火墻或入侵防禦系統完成的。 現在,特別是當有大量 IoC 時,應該將此任務轉移到 GRISM,這是得到更高投資回報率的方法,防火牆與入侵防禦系統可以專注於偵測更複雜的威脅。GRISM 也會生成運用於阻斷或檢測的系統日誌 (Syslog),這些系統日誌可交付至 SIEM,或是 PacketX Security Cloud 進行報告。

隧道處理和封包重構 (Tunnel handling and Packet Reengineering):

隧道處理和封包重構 (Tunnel handling and Packet Reengineering):

如果在輸入流量中混合了普通乙太網路封包和隧道封包,這些過濾功能可以自動應用於隧道有效負載 (Tunnel Payload)。由於大多數分析設備只能有效處理普通封包,GRISM 能夠進行標籤刪除 (Tag -Removal) 或重新封裝 (Re-capsulation),將隧道封包轉換為普通封包。同時, GRISM 也支援封包切片 (Packet-Slicing),例如在將 TCP/UDP 封包傳送到分析設備之前切割 L4 有效負載 (L4 Payload)。

Packet Slicing:從封包中移除特定的部分。

Packet Slicing:從封包中移除特定的部分。