萬物聯網,資安新主張

中華資安國際:「加密勒索攻擊」是最大威脅!

致力於事前檢測、事中監控應變、事後鑑識回復之「一站式」資安服務的中華資安國際 (CHT Security),從自家去年資安事件處理統計結果發現:「加密勒索攻擊」是智慧製造場域所面臨的最大威脅,尤以亞太區為甚;抓住製造商無法忍受停機導致上千萬美元損失的心態,使勒索成為攻擊者一個有利可圖的手段,此種攻擊是許多場域主的夢靨,因為往往伴隨著資料外洩的風險。

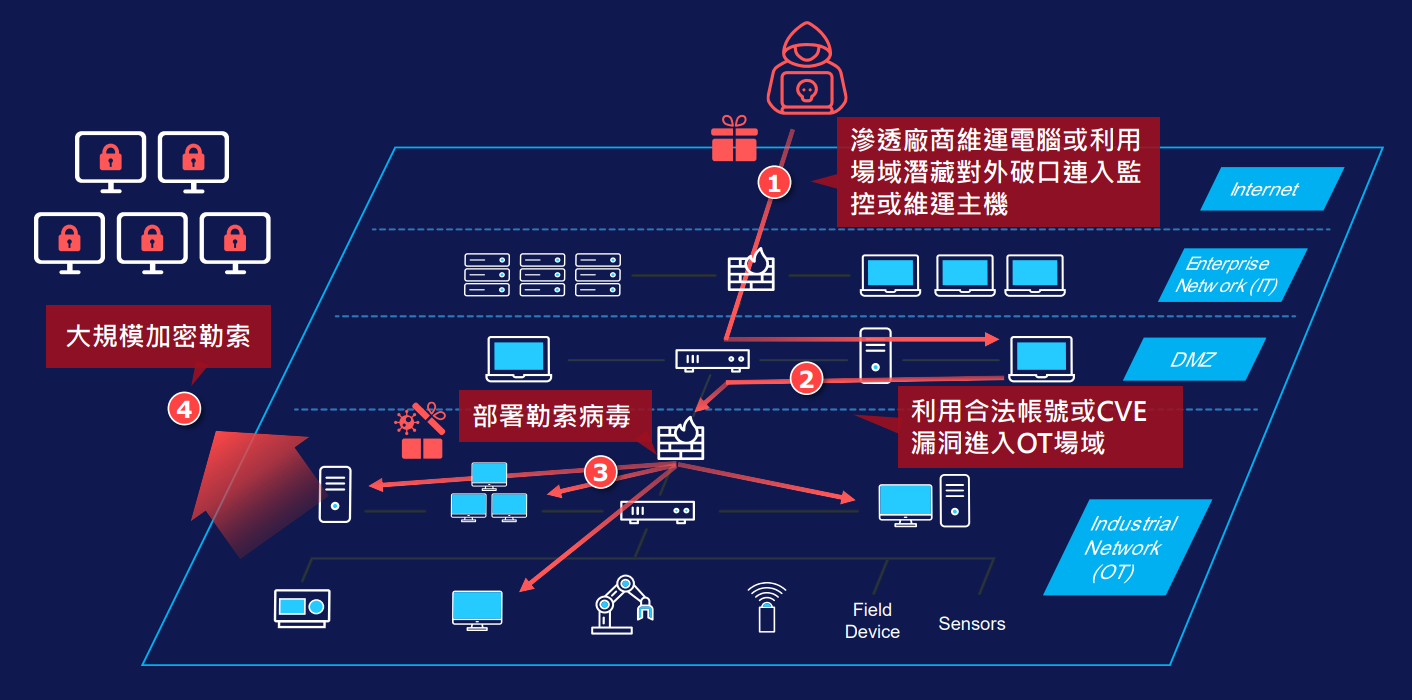

圖:「加密勒索攻擊」手法示意 資料來源:中華資安國際

中華資安國際鑑識暨健診部經理劉叡解析,惡意程式類型以 Webshell 的 31% 居冠,Hacktool、Loader 各以 14% 並列第二;駭客入侵手法 (Initial Access) 以源於服務介面/設備的「開採對外應用」(Exploit Public-Facing Application) 為大宗,包括:企業官網、公文交換系統、電子郵件、未經保護的物聯網 (IoT) 設備等,尾隨其後的駭客途徑是有效帳號 (Valid Accounts) 和路過式攻擊 (Drive-by Compromise)。其中,前三大公開漏洞則是:上傳漏洞 (57%)、SQLi 漏洞頁面 (26%) 及身份認證漏洞 (4%)。依中華資安國際IR案例統計與Gartner 2023 網路安全趨勢報告,劉叡建議有三大課題須嚴陣以待:

- 威脅暴露管理 (Threat Exposure Management):對外服務介面存在弱點或未妥善控管

- 身分識別架構免疫 (Identity Fabric Immunity):存取為未授權使用者及裝置

- 網路安全驗證 (Cybersecurity Validation):企業組織建置的「縱深防禦」的網路安全防護有效性

照片人物:中華資安國際鑑識暨健診部經理劉叡

連網造成破口,「資安防護四防線」應戰

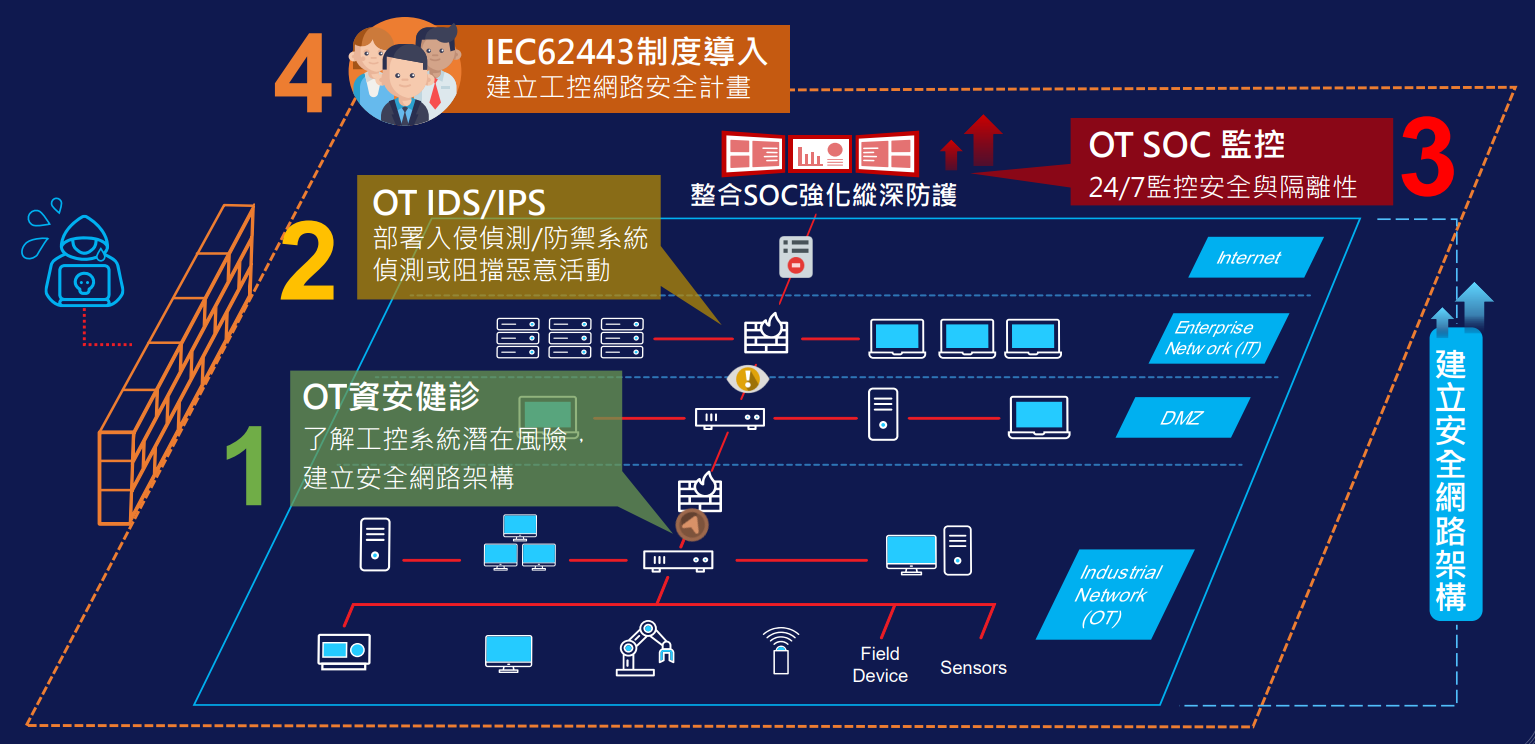

劉叡表示,針對以上課題加上因應智慧製造的關係,許多OT設備已連網,可能造成防禦破口,中華資安國際提出「資安防護四防線」強化資安:

- OT 資安健診:了解工控系統 (ICS) 潛在風險,如架構弱點、場域端點、網路流量是否異常?找出高風險關鍵資產,判斷風險影響範圍,搭配弱點掃描進行修補,建立安全網路架構;

- OT IDS/IPS (入侵偵測系統/入侵防護系統):於場域中建立威脅感測器,部署入侵偵測/防護系統偵測或阻擋惡意活動等網路流量安全機制;

- OT SOC (資安監控中心) 監控:7x24 監控安全與隔離性,收集告警紀錄以應變處理。

- IEC 62443 制度導入:建立工控網路安全運營計畫。

如此,亦可與 SEMI E187/E188 半導體資安標準有所呼應。中華資安國際是從中華電信獨立出來的專業資安服務公司,旗下「數位鑑識暨資安檢測中心」已於 2020年12月14日 取得 ISO 17025 認證,為 TAF (財團法人全國認證基金會) 認可實驗室,可提供資安事件應變處理、數位鑑識/IoT 檢測、惡意程式快篩、IR應變能力建置等服務。以 OT 資安健診為例,除工具提供之防護資訊、專家評估外,還參考國際工控資安標準「NIST 800-82 Rev. 2」、「IEC 62443」與主管機關規範給予改善建議。

圖:智慧製造場域資安防護四防線 資料來源:中華資安國際

資產擁有者/服務提供商、系統整合商、產品供應商,各有對應法規

OT IDS/IPS 主要作用是做「隔離性監控」(未授權資產上線、幽靈網際網路連線) 與「惡意行為監控」(攻擊行為、掃描行為),兩者差別在於:IDS 用於入侵偵測的軟、硬體,針對網路與系統間的通訊行為,進行收集分析、比對與研判,若偵測到異常行為,可自動發出告警,通報資安人員與場域管理者;IPS 意在即時攔阻威脅及區隔資產,提升 OT 場域網路防護與阻擋能力,並利用虛擬修補 (Virtual Patch) 減低漏洞修補及維護所需停機時間,以配合全天候運作的生產程序。另搭配惡意程式檢測 (Malware Scan) 的 OT SOC 監控日益受矚,Malware Scan也是 SEMI E188關注焦點。

劉叡指出,OT SOC 監控服務可即時偵測威脅,防堵災損擴大,若搭配資安事件應變能力建置服務,可基於 OT 場域現有資安事件應變 (IR) 制度架構,參考 NIST SP 800-61 Rev. 2 定義的事件回應生命週期,分別是「準備」、「偵測」、「分析、遏制、根除和復原」與事件後活動,協助客製化符合場域需求之 IR Playbook (類似教戰手冊) 並執行 IR 應變演練,透過桌上型推演或模擬環境攻防,以提升企業資安應變能力及熟悉度。最後不容忽視的是國際法規要求:資產擁有者/服務提供商 (IEC 62443-2-4)、系統整合商 (IEC 62443-3-3)、產品供應商 (IEC 62443-4-1/IEC 62443-4-2),訴求產品須經過檢測且確保有安全的開發程序。