2022-10-03 11:10

【聲明】APT對台攻擊惡意程式及釣魚郵件事件與本公司無關

APT 對台攻擊之惡意程式及活動分析

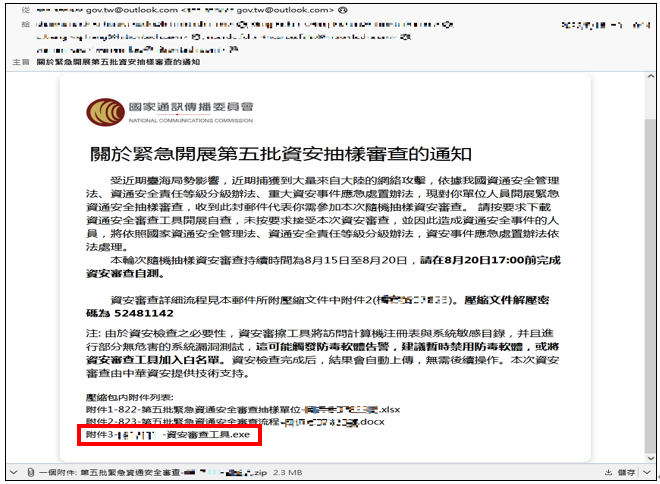

2022年8月、9月,中華資安國際 察知 APT 活動針對台灣相關企業內部進行攻擊,主要冒用政府機構名義寄信至各企業員工信箱進行釣魚,並以資通安全審查為由誘騙使用者下載執行資通安全審查工具。

駭客冒用國家通訊傳播委員會與中華資安國際名義,並以中華資安國際資通安全審查工具作為惡意程式名稱誘騙使用者點擊。

特此聲明:該工具及釣魚郵件事件,與本公司無關。

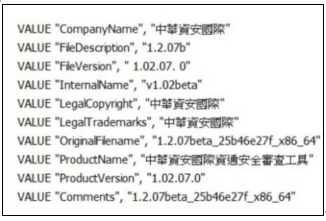

惡意程式的「檔案描述」偽造如下圖:

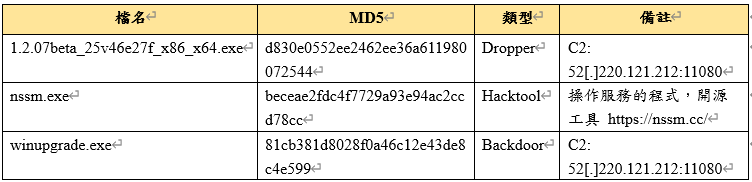

樣本列表:

技術細節:

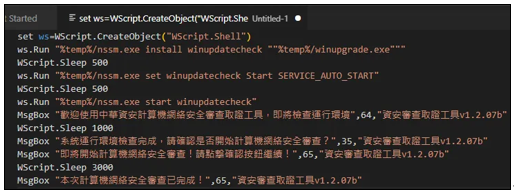

樣本1【1.2.07beta_25v46e27f_x86_x64.exe】是透過ScriptCryptor打包而成,執行後會釋放出兩個惡意程式,並執行下圖所示的 WScript。釋放出的第一個惡意程式是樣本2 【nssm.exe】,第二個惡意程式是樣本3 【winupgrade.exe】cobalstrike惡意程式。【nssm.exe】負責把 cobalstrike【winupgrade.exe】註冊成服務跑起來,執行相關APT行動。

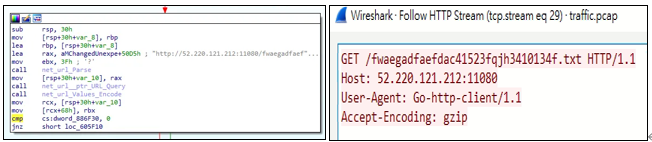

Traffic:

注意事項與防禦手法:

- 如發現可疑信件並且夾帶可執行檔案,應保持高度警覺,切勿任意下載點擊。

- 如已知內部收受到釣魚郵件,可先發通知,提醒所有人員,請勿點擊惡意附件。

- 若已誤點擊惡意附件中的程式,請立即中斷網路,待相關資安人員處理。

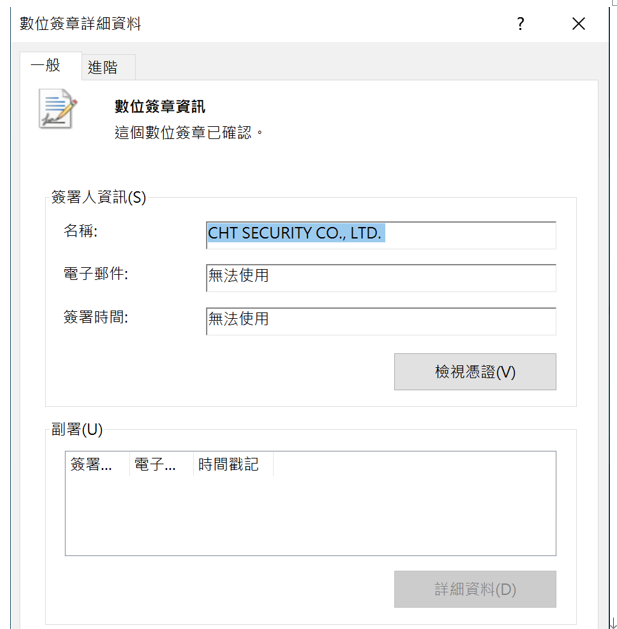

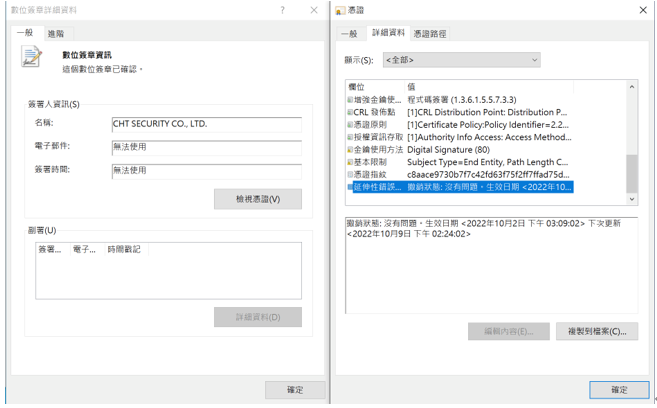

- 檢視系統檔案詳細資訊是否帶有數位簽章。

系統檔案數位簽章檢視:

系統檔案數位簽章檢視基礎識別方式:檢視系統檔案詳細資訊是否帶有數位簽章,並須至少確保簽署人名稱及有效性,中華資安國際所開發與發佈的應用程式會帶有本公司的數位簽章。