サービス紹介

行政院資安処の「サイバーセキュリティサービスプロバイダー評価」で、当社のサイバーセキュリティ健全性診断サービスは長年にわたり「A級」(特優級)評価を得ています。当社はネットワークアーキテクチャ検査、ネットワークの悪意のあるアクティビティ検査(有線)、ユーザー側コンピュータの悪意のあるアクティビティ検査、サーバーホストの悪意のあるアクティビティ検査、ディレクトリサービス設定検査、ファイアウォール接続設定検査、政府構成ベースライン(GCB)検査、データベースセキュリティ検査など、8大サイバーセキュリティ専門検出サービスを提供しています。ネットワーク面、エンドポイント面、設定面、データ面の4大側面を含めて、検出結果に基づき、対応するリスクの説明と改善の提案を行い、点検対象組織/部門のサイバーセキュリティ保護能力の全体的な強化に向けた支援をします。

サービス水準

当社のサイバーセキュリティ健全性診断サービスには、以下の3つのサービス基準があります。

- 標準化されたプロセス:ケース全体および各項目の検出に対して標準化された実行プロセスを設定しており、検出の効率性を保証するともに、リスク管理業務と組み合わせることで、サイバーセキュリティ健全性診断サービスのC.I.A(機密性、完全性、可用性)を保証します。

- 専門技術:サイバーセキュリティ健全性診断サービスチームのメンバーは全員、サイバーセキュリティの専門資格を保有しており、自主開発のフルタイムパケット記録デバイスSecuTex Network Protectionと3in1エンドポイント検出ツールSecuTex Endpoint Detectionを用いて検出を実施します。

- 品質管理:一貫性をもたせた報告書章節の枠組みと、内部審査制度で報告書の品質を保証するとともに、適切な検出計画、リスクの説明、改善提案などを行い、検出前、検出中、検出後を通して良質なサービスを維持します。

各検出項目の説明

項目番号 | 実行項目 | 実行方法の説明 | |

一 | ネットワークアーキテクチャの検査 | 聞き取りとネットワークアーキテクチャ図の検査を通じて、ネットワークアーキテクチャ図のセキュリティ上の弱点の検査を行います。検査内容には、ネットワークアーキテクチャのセキュリティ設計、ネットワークアクセス制御、ホストデバイスの構成、ネットワークデバイスの管理、スタンバイシステムの設計が含まれます。 | |

二 | 悪意のあるアクティビティの検査(有線) | 2.1 パケット監視・聞き取りと分析 | 自主開発した1U記録デバイスを用いて、現場でトラフィックの記録と解析を行い、内部のコンピュータやデバイスに異常な外部接続やDNSクエリなどがないかを解析します。 |

2.2 サイバーセキュリティデバイスのログファイルの解析 | サイバーセキュリティデバイスのログファイルを手動で検査・解析し、異常な外部接続記録の有無を確認します。 | ||

三 | ユーザーのコンピュータにおける悪意のあるアクティビティの検査 | ユーザーのコンピュータのマルウェアまたはファイルの検査 | 自主開発の健全性診断プラットフォームを通じて、コンピュータにマルウェアや悪意のあるファイルがないかを検査します。 |

3.2 ユーザーコンピュータの更新の検査 | 自主開発の健全性診断プラットフォームを通じて、コンピュータのOS、Officeアプリケーション、アンチウイルスソフトウェア、Adobe Acrobat、Javaなどのアップデートについて検査します。同時に、OfficeアプリケーションやAdobe Flash Playerなど、サポートが終了したOSやソフトウェアが使用されているかどうかも検査します。 | ||

4 | サーバーホストの悪意のあるアクティビティの検査 | 4.1 サーバーホストのマルウェアまたは悪意のあるファイルの検査 | 自主開発の健全性診断プラットフォームを通じて、サーバーホストにマルウェアや悪意のあるファイルがないかを検査します。 |

4.2 サーバーホストの更新の検査 | 自主開発の健全性診断プラットフォームを通じて、サーバーホストのOS、Officeアプリケーション、アンチウイルスソフトウェア、Adobe Acrobat、Javaなどのアップデートについて検査します。同時に、OfficeアプリケーションやAdobe Flash Playerなど、サポートが終了したOSやソフトウェアが使用されているかどうかも検査します。 | ||

五 | ディレクトリサービス設定検査 | 自主開発した健全性診断プラットフォームを通じて、行政院国家資通安全会報技術服務中心(行政院国家サイバーセキュリティ会議技術サービスセンター)が発表した「政府構成ベースライン(GCB)」の内容に基づき、ディレクトリサービスを検査して、構成設定の実装状況を確認します。 | |

六 | ファイアウォール接続設定検査 | 聞き取り、ネットワークアーキテクチャ図およびファイアウォール構成ファイルの検査、実際のデバイスの検査などを通じて、ファイアウォールの設定とルールにセキュリティ上の弱点がないか、また、送信元および宛先IPアドレスと通信ポートの接続が適切であるかを確認します。 | |

七 | 政府構成ベースライン(GCB)検査 | 7.1 OS_ユーザーコンピュータの構成設定の検査 | 自主開発した健全性診断プラットフォームを通じて、行政院国家資通安全会報技術服務中心(行政院国家サイバーセキュリティ会議技術サービスセンター)が発表した「政府構成ベースライン(GCB)」の内容に基づき、ユーザーのコンピュータ、サーバーおよびブラウザを検査して、構成設定の実装状況を確認します。 |

7.2 OS_サーバーの構成設定の検査 | |||

7.3 ブラウザの構成設定の検査 | |||

7.4 ネットワーク通信デバイス構成設定の検査 | 実際のデバイスの検査を通じて、行政院国家資通安全会報技術服務中心(行政院国家サイバーセキュリティ会議技術サービスセンター)が発表した「政府構成ベースライン(GCB)」の内容に基づき、ネットワーク通信デバイス、アプリケーションを検査して、構成設定の実装状況を確認します。 | ||

7.5 アプリケーション構成設定の検査 | |||

八 | データベースのセキュリティ検査 | 8.1 特権アクセス管理 | 聞き取りを通じて、実際のデバイスの検査と組み合わせて、特権アクセス管理、データ暗号化、アクセス権限、監査ログ、アウトソーシング管理、バックアップ保護、脆弱性管理などのメカニズムや設定でのセキュリティを確認します。 |

8.2 データ暗号化 | |||

8.3 アクセス権限 | |||

8.4 監査ログ | |||

8.5 アウトソーシング管理 | |||

8.6 バックアップ保護 | |||

8.7 脆弱性管理 | |||

実際事例と点検効果・利点

サイバーセキュリティ健全性サービスの顧客層には、政府機関、学術機関、国有(公営)企業、大企業、医療機関などが含まれます。過去の数百件のサービス事例では、それぞれの検出側面で点検対象組織/部門が現在のサイバーセキュリティ保護アーキテクチャの脆弱性を検出するのを支援してきました。対応するリスクの説明と改善案を提示することで、点検対象組織に主に以下の具体的な効果と利点をもたらすことができます。

- 点検対象組織/部門のネットワークアーキテクチャ全体のセキュリティ評価を実施し、既存の弱点とリスクを発見した上で、ネットワーク管理計画の提案に適切なサイバーセキュリティ機器についての提案を付け加えることで、点検対象組織/部門のネットワークは可用性のほか、安全性と完全性を備えることができます。

- ネットワークトラフィック分析を通じて悪意のあるネットワークアクティビティを見つけ、エンドポイント検出結果と相互検証することで、侵入前のマルウェアの有無を確認し、異常なエンドポイントに焦点を当て、点検対象組織/部門のためにさらなる動作解明をします。同時に、点検対象組織/部門がユーザーの危険なサイバー行動を見つけ、従業員の情報セキュリティ意識を高めるための支援をします。

- CHT Securityは独自のインテリジェンスと逆解析機能を有しています。マルウェアの挙動を検出・解析し、点検対象組織/部門に関連する悪意のある中継ステーションをブロックし、影響の可能性のある範囲を詳細に評価し、必要に応じてセキュリティインシデント調査を実施します。

- エンドポイントの検査を通じて、ユーザーのコンピュータやサーバーホストを含むエンドポイントの更新メカニズムと構成設定の有効性を検証し、点検対象組織/部門が各エンドポイントの保護機能を評価できるよう支援します。

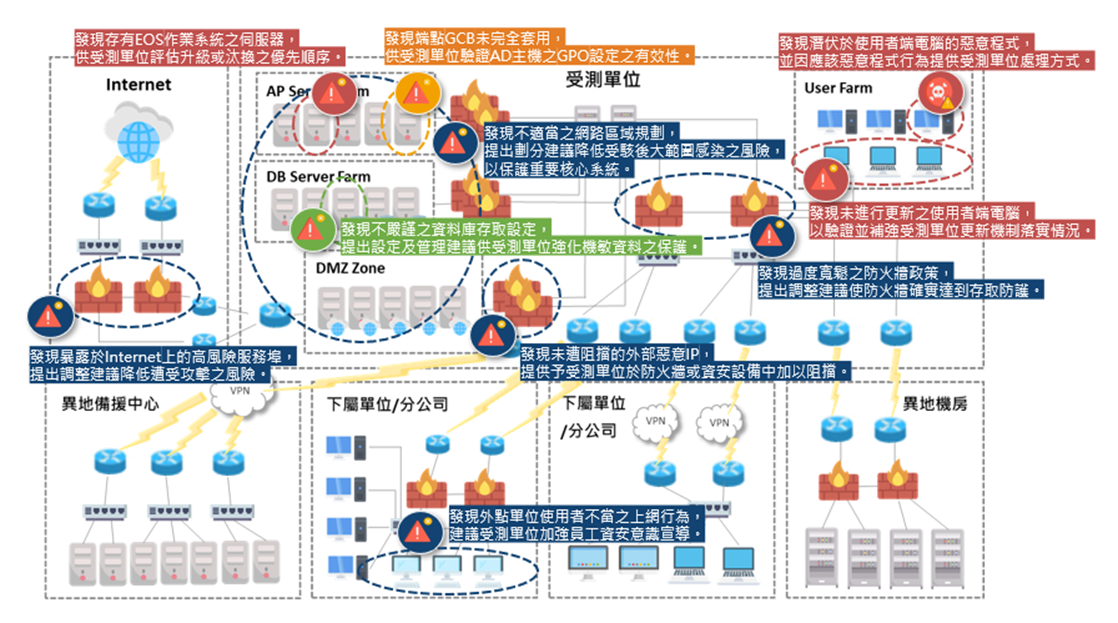

下の図は、サイバーセキュリティ健全性診断サービスの事例で、点検対象組織/部門によく見られる脆弱性と検査後にもたらされる効果・利点を示しています。